Amazon Web Services 한국 블로그

AWS IAM Policy Autopilot 출시 – IAM 정책 생성을 간소화를 위한 오픈소스 MCP 서버

오늘은 애플리케이션 코드를 분석하고 AI 코딩 어시스턴트가 AWS Identity and Access Management(IAM) ID 기반 정책을 생성하도록 지원하는 새로운 오픈 소스 Model Context Protocol(MCP) 서버인 IAM Policy Autopilot을 발표합니다. IAM Policy Autopilot은 빌더가 검토하고 세부적으로 개선할 수 있는 출발점을 제공함으로써 초기 개발을 가속화합니다. Kiro, Claude Code, Cursor 및 Cline과 같은 AI 코딩 어시스턴트와 통합되며, 최신 AWS 서비스 및 기능에 대한 AWS Identity and Access Management(IAM) 지식과 이해를 제공합니다. IAM Policy Autopilot은 추가 비용 없이 사용할 수 있고 로컬에서 실행되며 GitHub 리포지토리를 방문하여 시작할 수 있습니다.

Amazon Web Services(AWS) 애플리케이션에는 해당 역할에 대한 IAM 정책이 필요합니다. 개발자부터 비즈니스 리더에 이르기까지, AWS 기반 빌더는 워크플로의 일부로 IAM을 활용합니다. 개발자는 일반적으로 광범위한 권한으로 시작하고 시간이 지남에 따라 권한을 수정하여 빠른 개발과 보안의 균형을 맞춥니다. 개발 속도를 높이고 IAM 권한을 작성하기 위해 AI 코딩 어시스턴트를 사용하는 경우가 많습니다. 그러나 이러한 AI 도구는 IAM의 세부 사항을 완전히 이해하지 못하므로 권한을 놓치거나 잘못된 작업을 제안할 수 있습니다. 빌더는 애플리케이션 구축에 집중할 수 있도록 신뢰할 수 있는 IAM 지식을 제공하고, AI 어시스턴트와 통합하고, 정책 생성을 시작할 수 있는 솔루션을 찾고 있습니다.

AWS 지식을 바탕으로 유효한 정책 생성

IAM Policy Autopilot은 애플리케이션 코드에서 직접 ID 기반 IAM 정책을 생성하여 이러한 문제를 해결합니다. 결정론적 코드 분석을 사용하여 신뢰할 수 있고 유효한 정책을 생성하므로 권한 작성 및 디버깅에 소요되는 시간을 줄일 수 있습니다. IAM Policy Autopilot은 게시된 AWS 서비스 참조 구현을 비롯한 AWS 지식을 통합하여 최신 상태를 유지합니다. 이 정보를 사용하여 코드 및 SDK 호출이 어떻게 IAM 작업에 매핑되는지 이해하고 최신 AWS 서비스 및 운영을 유지합니다.

생성된 정책은 검토하고 범위를 축소하여 최소 권한을 구현할 수 있는 출발점을 제공합니다. 새 AWS 서비스 통합을 추가하거나 기존 통합을 업데이트하는 등 애플리케이션 코드를 수정할 때, IAM Policy Autopilot을 다시 실행하기만 하면 업데이트된 권한을 얻을 수 있습니다.

IAM Policy Autopilot 시작하기

개발자는 IAM Policy Autopilot을 다운로드하고 워크플로와 통합하여 몇 분 만에 시작할 수 있습니다.

MCP 서버인 IAM Policy Autopilot은 빌더가 AI 코딩 어시스턴트와 대화할 때 백그라운드에서 작동합니다. 애플리케이션에 IAM 정책이 필요한 경우, 코딩 어시스턴트는 IAM Policy Autopilot을 호출하여 애플리케이션 내에서 AWS SDK 호출을 분석하고 필요한 자격 증명 기반 IAM 정책을 생성하여 시작에 필요한 권한을 제공할 수 있습니다. 권한을 생성한 후 테스트 중에 액세스 거부 오류가 계속 발생하면 AI 코딩 어시스턴트가 IAM Policy Autopilot을 호출하여 거부를 분석하고 대상 IAM 정책 수정을 제안합니다. 제안된 변경 사항을 검토하고 승인하면 IAM Policy Autopilot이 권한을 업데이트합니다.

또한 IAM Policy Autopilot을 독립형 명령줄 인터페이스(CLI) 도구로 사용하여 정책을 직접 생성하거나 누락된 권한을 수정할 수 있습니다. CLI 도구와 MCP 서버 모두 동일한 정책 생성 및 문제 해결 기능을 제공하므로 워크플로에 가장 적합한 통합을 선택할 수 있습니다.

IAM Policy Autopilot을 사용할 때는 이점을 극대화하기 위한 모범 사례도 이해해야 합니다. IAM Policy Autopilot은 ID 기반 정책을 생성하며 리소스 기반 정책, 권한 경계, 서비스 제어 정책(SCP) 또는 리소스 제어 정책(RCP)을 생성하지 않습니다. IAM Policy Autopilot은 최소 권한보다 기능을 우선시하는 정책을 생성합니다. 항상 생성된 정책을 검토하고 필요한 경우 보안 요구 사항에 맞게 수정한 후 배포해야 합니다.

직접 사용해 보기

IAM Policy Autopilot을 설정하려면 먼저 시스템에 설치해야 합니다. 이렇게 하려면 한 줄짜리 스크립트를 실행하기만 하면 됩니다.

curl https://github.com/awslabs/iam-policy-autopilot/raw/refs/heads/main/install.sh | bash

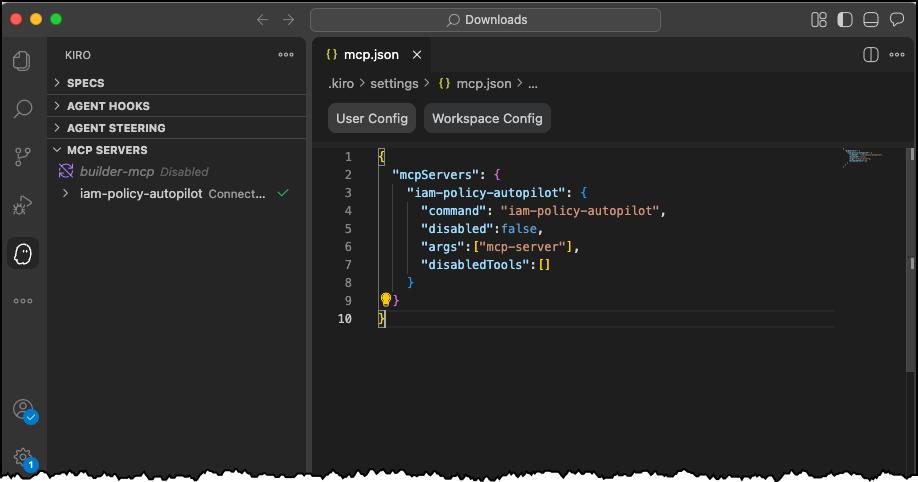

그런 다음 지침에 따라 원하는 IDE에 MCP 서버를 설치할 수 있습니다. 오늘은 Kiro를 사용합니다.

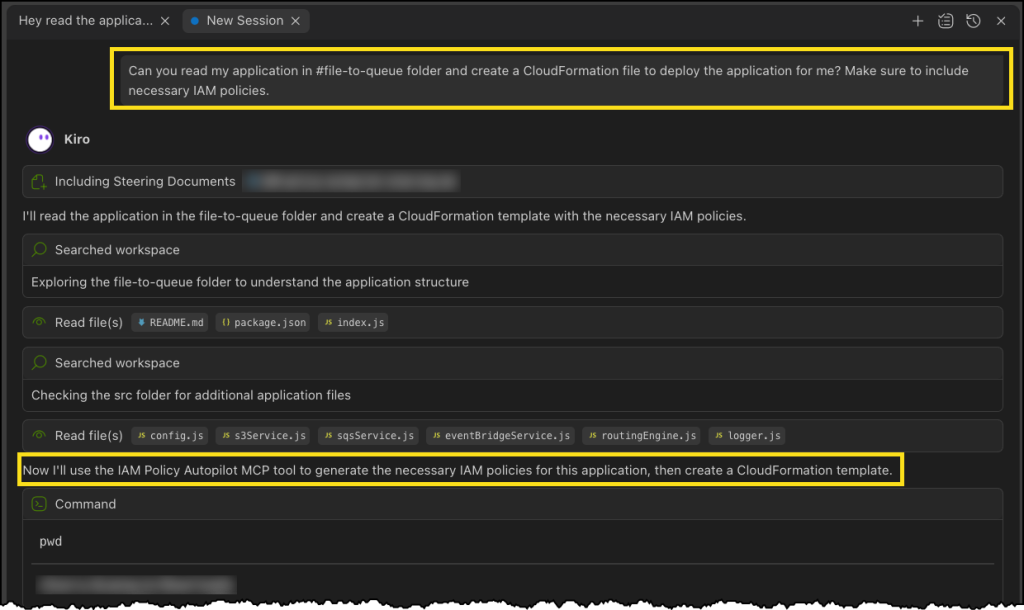

Kiro의 새 채팅 세션에서 간단한 프롬프트로 시작합니다. 이 메시지에서는 Kiro에게 file-to-queue 폴더에 있는 파일을 읽고 애플리케이션을 배포할 수 있도록 새 AWS CloudFormation 파일을 생성하도록 요청합니다. 이 폴더에는 구성 가능한 접두사 매칭 규칙에 따라 버킷을 스캔하고 Amazon Simple Queue Service(Amazon SQS) 대기열 또는 Amazon EventBridge로 알림을 보내는 자동화된 Amazon Simple Storage Service(Amazon S3) 파일 라우터가 포함되어 있어 파일 위치에 따라 이벤트 기반 워크플로가 트리거될 수 있습니다.

마지막 부분에서는 필요한 IAM 정책을 포함하고 있는지 확인하도록 Kiro에게요청합니다. 이 정도면 Kiro가 IAM Policy Autopilot MCP 서버를 사용할 수 있을 것입니다.

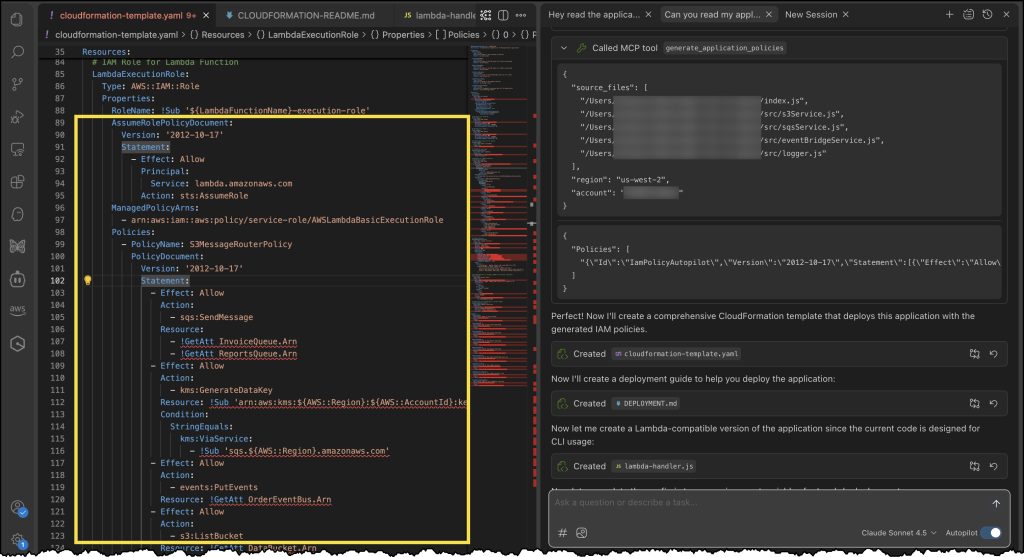

다음으로, Kiro는 다음 이미지에 표시된 대로 IAM Policy Autopilot MCP 서버를 사용하여 새 정책 문서를 생성합니다. 작업이 완료되면 Kiro는 CloudFormation 템플릿과 몇 가지 추가 문서 및 관련 코드 파일을 구축할 것입니다.

마지막으로, IAM Policy Autopilot MCP 서버를 사용하여 생성된 새 정책 문서와 함께 생성된 CloudFormation 템플릿을 확인할 수 있습니다.

향상된 개발 워크플로

IAM Policy Autopilot은 여러 영역의 AWS 서비스와 통합됩니다. 핵심 AWS 서비스의 경우, IAM Policy Autopilot은 Amazon S3, AWS Lambda, Amazon DynamoDB, Amazon Elastic Compute Cloud(Amazon EC2) 및 Amazon CloudWatch Logs와 같은 서비스의 애플리케이션 사용을 분석한 다음, 검색한 SDK 호출을 기반으로 코드에 필요한 권한을 생성합니다. 정책을 생성한 후 정책을 CloudFormation 템플릿, AWS Cloud Development Kit(AWS CDK) 스택 또는 Terraform 구성에 직접 복사할 수 있습니다. AI 코딩 어시스턴트에게 대신 통합해 달라고 요청할 수도 있습니다.

또한 IAM Policy Autopilot은 기능 정책을 시작점으로 제공하여 AWS IAM Access Analyzer와 같은 기존 IAM 도구를 보완합니다. 그러면 사용자는 IAM Access Analyzer 정책 검증을 사용하여 검증하거나 사용하지 않은 액세스 분석을 통해 시간이 지남에 따라 개선할 수 있습니다.

지금 사용 가능

IAM Policy Autopilot은 추가 비용 없이 GitHub에서 오픈 소스 도구로 사용할 수 있습니다. 이 도구는 현재 Python, TypeScript 및 Go 애플리케이션을 지원합니다.

이러한 기능은 AWS 개발 경험을 간소화하는 데 있어 중요한 진전을 나타내며, 다양한 경험 수준의 빌더가 애플리케이션을 보다 효율적으로 개발하고 배포할 수 있도록 합니다.