Amazon Web Services ブログ

AWS Control Tower の新機能 – 包括的なコントロール管理 (プレビュー)

昨今、規制対象業界のお客様は、エンジニアが設計上の選択を行えるようにすると同時に、コンプライアンスとセキュリティ面での要件を満たすために必要なコントロールを定義して実装するという課題に直面しています。リスク、信頼性、パフォーマンス、耐障害性要件への対処に加えて、組織では PCI DSS および NIST 800-53 などのフレームワークと標準に準拠する必要が生じる場合もあります。

サービスの関連性とそれらの依存関係を考慮したコントロールの構築には、時間と費用がかかります。お客様は時折、クラウドアーキテクトがリスクを特定して独自のコントロールを実装するまで、AWS のサービスと機能へのエンジニアリングアクセスを制限することがあります。

これを容易にするために、AWS では本日、AWS Control Tower での包括的なコントロール管理機能の提供を開始しました。これは、サービス、統制目標、またはコンプライアンスフレームワークごとに、管理された予防的、発見的、および積極的なコントロールをアカウントと組織単位 (OU) に適用するために使用できます。 それらの間におけるマッピングは AWS Control Tower がユーザーに代わって行うため、時間と労力が削減されます。

この新機能により、AWS Security Hub の発見的コントロールを OU 内のすべてのアカウントで有効にするために AWS Control Tower を使用することも可能になりました。そうすることで、AWS Control Tower が管理するすべての AWS リージョンで Security Hub のコントロールが有効になります。

これが実際にどのように機能するのかを見てみましょう。

AWS Control Tower の包括的なコントロール管理の使用

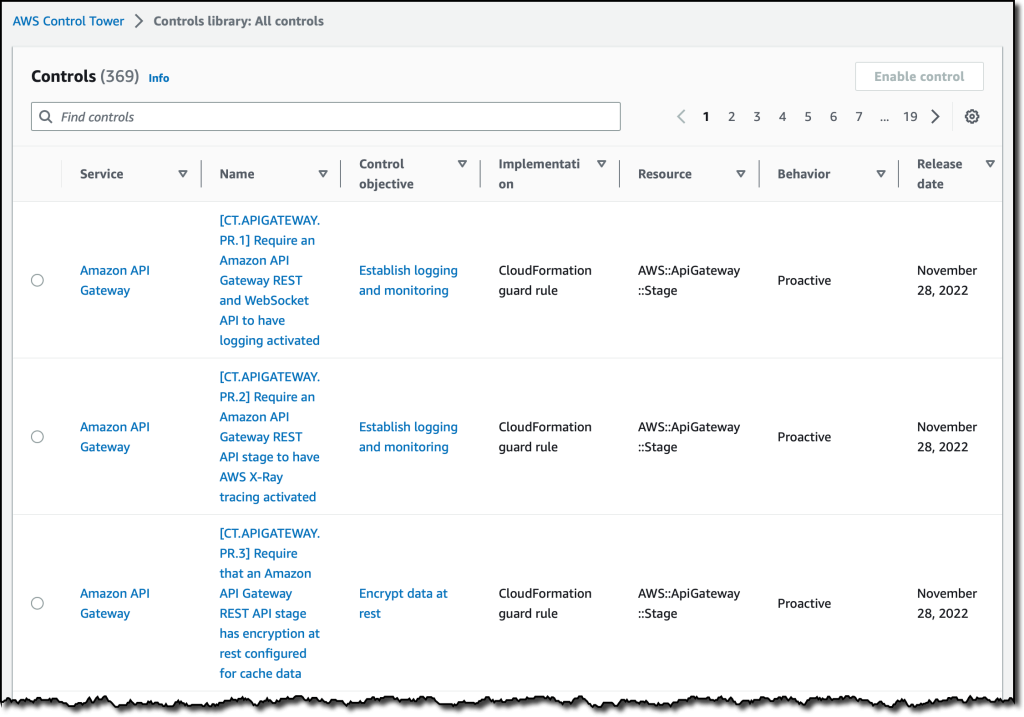

AWS Control Tower コンソールには、新しい[Controls library] (コントロールライブラリ) セクションがあります。そこで、[All controls] (すべてのコントロール) を選択します。現在、300 個以上のコントロールを利用できるようになりました。各コントロールについて、関連している AWS サービス、このコントロールが属する統制目標、実装 (AWS Config ルール、または AWS CloudFormation Guard ルールなど)、動作 (予防的、発見的、または積極的)、およびマップされているフレームワーク (NIST 800-53 または PCI DSS など) が表示されています。

[Find controls] (コントロールを検索) で、CT.CLOUDFORMATION.PR.1 という予防的コントロールを検索します。このコントロールは、CloudFormation フックを使用するコントロールを保護するためにサービスコントロールポリシー (SCP) を使用し、私が次に有効にするコントロールに必要となるものです。次に、[Enable control] (コントロールを有効にする) を選択します。

次に、このコントロールを有効にする OU を選択します。

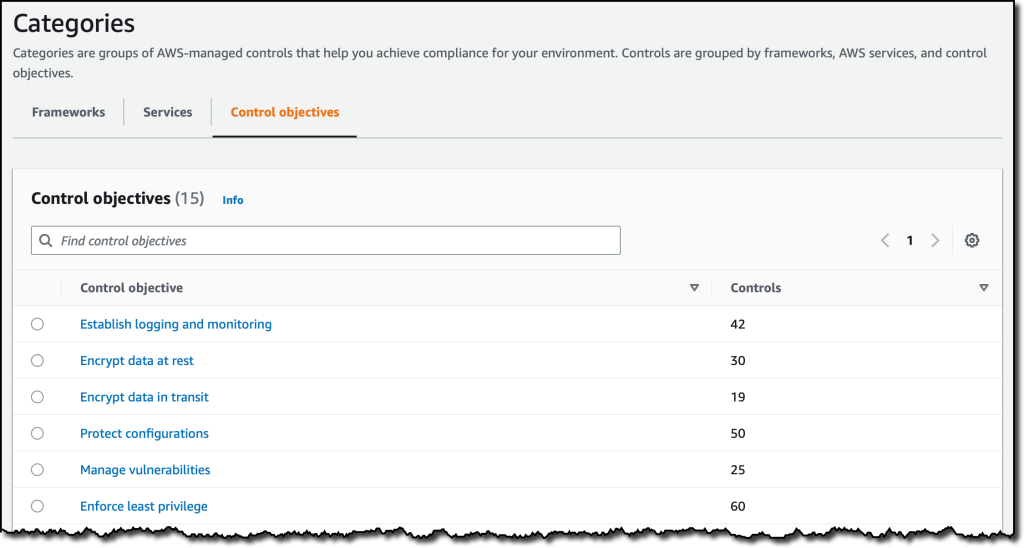

このコントロールをセットアップしたところで、コンソールの [Categories] (カテゴリ) でコントロールがどのように表示されるかを見てみましょう。ナビゲーションペインで [Categories] (カテゴリ) を選択します。ここでは、[Frameworks] (フレームワーク)、[Services] (サービス)、[Control objectives] (統制目標) としてグループ化されたコントロールを参照できます。[Frameworks] (フレームワーク) タブがデフォルトで選択されています。

フレームワーク ([PCI DSS version 3.2.1] など) を選択して、関連するコントロールと統制目標のすべてを表示します。コントロールを実装するには、リストからコントロールを選択して、[Enable control] (コントロールを有効にする) を選択できます。

AWS のサービス別にコントロールを管理することもできます。[Services] (サービス) タブを選択すると、AWS のサービス、そして関連する統制目標とコントロールのリストが表示されます。

[Amazon DynamoDB] を選択して、このサービスに対して有効にできるコントロールを表示します。

[Control objectives] (統制目標) タブを選択します。統制目標を評価する必要がある場合は、このタブで有効にする関連コントロールのリストにアクセスできます。

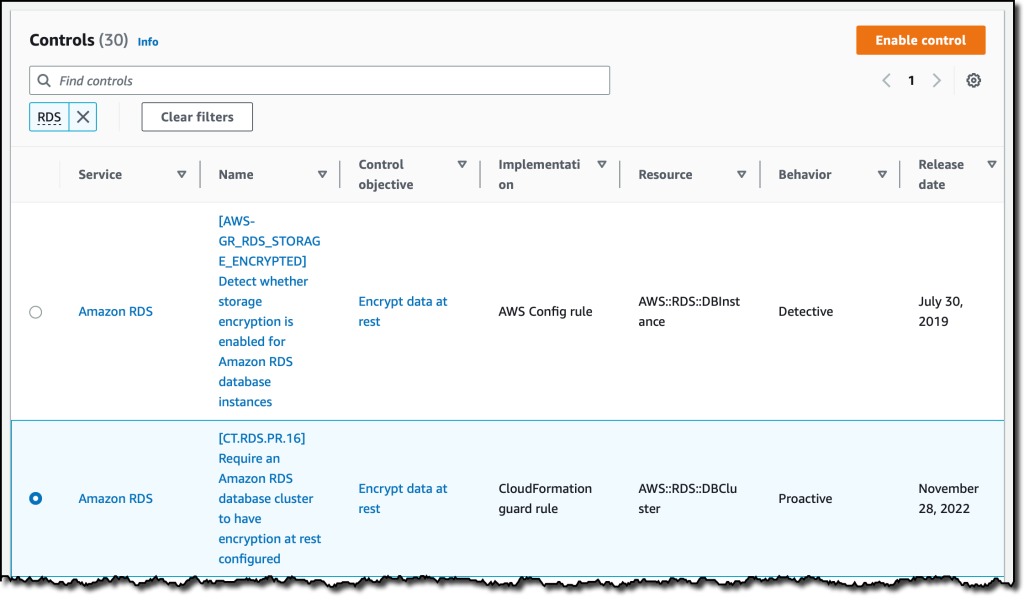

[Encrypt data at rest] (保管中のデータの暗号化) を選択して、その統制目標のために利用できるコントロールを表示して検索します。また、この特定のケースでどのサービスが対象となるかを確認することもできます。検索バーに RDS と入力して、この統制目標の Amazon Relational Database Service (RDS) に関連するコントロールを検索します。

[CT.RDS.PR.16 – Require an Amazon RDS database cluster to have encryption at rest configured] (CT.RDS.PR.16 – Amazon RDS データベースクラスターで保管中の暗号化が設定されていることを必須にする) を選択してから、[Enable control] (コントロールを有効にする) を選択します。

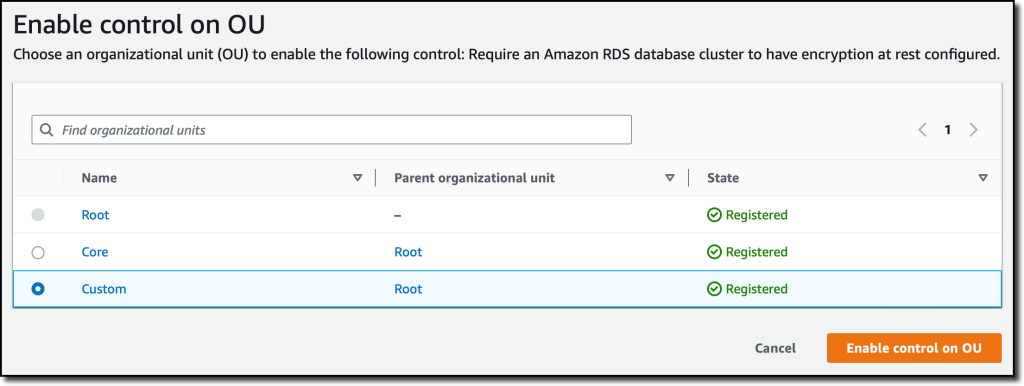

コントロールを有効にする OU を選択し、次に進みます。AWS Control Tower が管理するすべてのリージョン内にある、この組織の OU のすべての AWS アカウントでこのコントロールが有効になります。

数分後、AWS Control Tower の設定が更新されます。これで、積極的コントロールである CT.RDS.PR.16 がこの OU のアカウントで有効になりました。この OU のアカウントが CloudFormation スタックをデプロイするときは、すべての Amazon RDS データベースクラスターで保管中の暗号化が設定されている必要があります。このコントロールは積極的なものであるため、デプロイ開始前に CloudFormation フックによってチェックされます。これは、CloudFormation のデプロイの進行中または終了時にしか問題を検出しない発見的コントロールに比べて、時間を大幅に短縮します。許可されていない事柄に事後対応するのではなく、それらを防止することによって、セキュリティ体制も向上します。

利用可能なリージョンと料金

包括的なコントロール管理は、本日から AWS Control Tower が提供されているすべての AWS リージョンでプレビュー版としてご利用いただけます。これらの強化されたコントロール機能は、AWS サービスを検証するためにかかる時間を、数か月または数週間から数分に短縮します。これらは、最も一般的な統制目標と規制を満たすために必要なコントロールを定義、マッピング、および管理する負担を引き受けることで、AWS の使用を支援します。

プレビュー期間中、これらの新機能は追加料金なしでご利用いただけますが、AWS Control Tower をセットアップすると、ランディングゾーンと必須のコントロールをセットアップするように設定された AWS サービスのコストが発生するようになります。詳細については、「AWS Control Tower の料金」を参照してください。

AWS Control Tower を使用して、コンプライアンスとセキュリティ要件の実装方法を簡素化しましょう。

— Danilo

原文はこちらです。