亚马逊AWS官方博客

Amazon Managed Grafana 现已全面推出,并具有许多新功能

12 月,我们推出了 Amazon Managed Grafana 的预览版,这是一项与 Grafana Labs 合作开发的完全托管服务,可让您轻松使用开源版本和企业版 Grafana 来可视化和分析多个来源的数据。借助 Amazon Managed Grafana,您可以分析指标、日志和跟踪,而无需预置服务器或配置和更新软件。

在预览期间,Amazon Managed Grafana 增加了很多新的功能。今天,我很高兴地宣布,Amazon Managed Grafana 现已全面推出,并附加全新功能:

- Grafana 现已升级至版本 8,并提供了新的数据源、可视化和功能,包括您只需构建一次即可在多个控制面板上重复使用的库面板、一个用于快速查找和查询指标的 Prometheus 指标浏览器,以及全新的状态时间表和状态历史可视化。

- 要在 Amazon Managed Grafana 工作区中集中查询其他数据源,您现在可以使用 JSON 数据源插件来查询数据。您现在还可以查询 Redis、SAP HANA、Salesforce、ServiceNow、Atlassian Jira 以及更多数据源。

- 您可以使用 Grafana API 密钥来发布您自己的控制面板或以编程方式访问您的 Grafana 工作区。例如,这是一个可用于添加数据源和控制面板的 Terraform 配方。

- 您可以使用安全断言标记语言 2.0 (SAML 2.0) 来启用对 Amazon Managed Grafana 工作区的单点登录。我们与以下身份提供商 (IdP) 合作,以便在启动时将其集成:CyberArk、Okta、OneLogin、Ping Identity 和 Azure Active Directory。

- AWS CloudTrail 会捕获来自 Amazon Managed Grafana 控制台的所有调用以及对 Amazon Managed Grafana API 操作的代码调用。通过这种方式,您可以记录用户、角色或 AWS 服务在 Amazon Managed Grafana 中执行的操作。此外,您现在可以审核 Amazon Managed Grafana 工作区中发生的突变,诸如控制面板被删除或者数据源权限被更改。

- 该服务在 10 个 AWS 区域(完整列表位于文章末尾)推出。

让我们快速演练一下,看看这在实践中是如何运作的。

使用 Amazon Managed Grafana

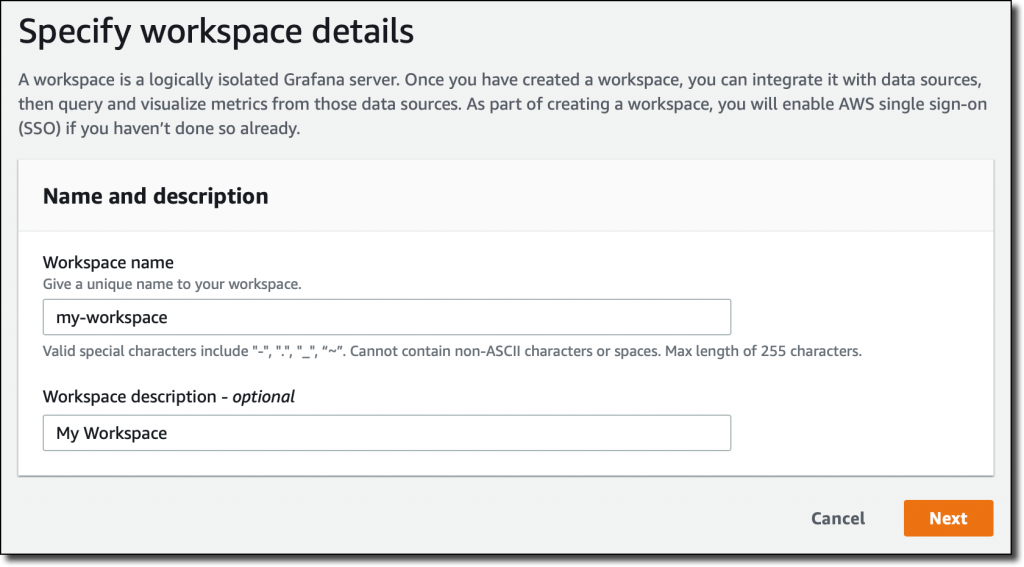

在 Amazon Managed Grafana 控制台中,我选择创建工作区。“工作区”是逻辑上隔离的、高度可用的 Grafana 服务器。我输入工作区的名称和描述,然后选择下一步。

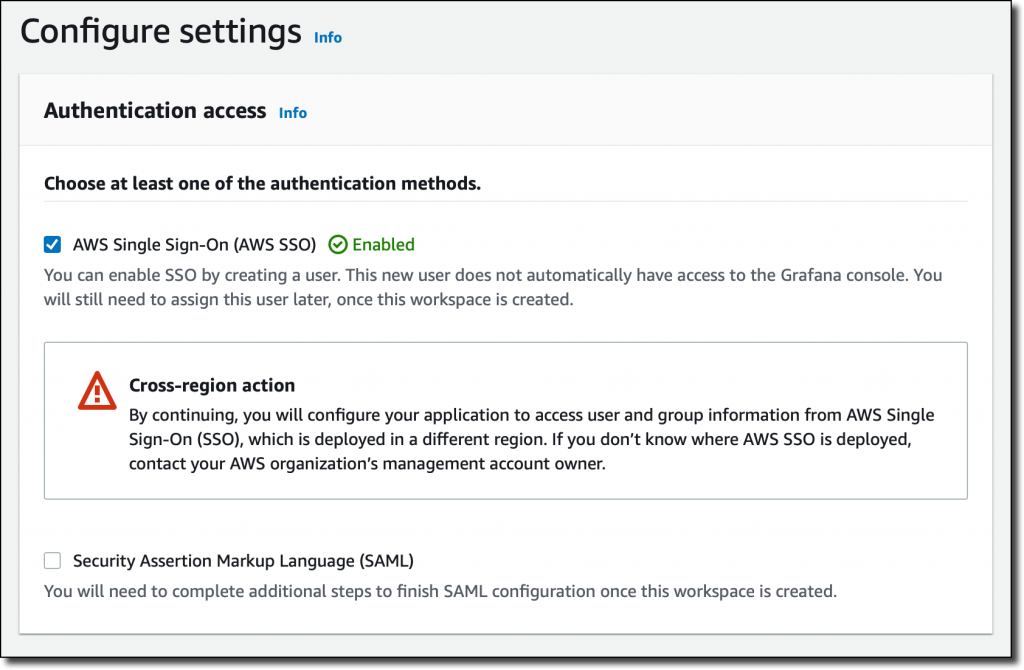

我可以通过 SAML 使用 AWS Single Sign-On (AWS SSO) 或外部身份提供商对我工作区的用户进行身份验证。为简单起见,我选择 AWS SSO。在后文中,我将展示 SAML 身份验证的工作原理。如果这是您第一次使用 AWS SSO,则您可以查看文档中的先决条件(例如,设置 AWS Organizations)。

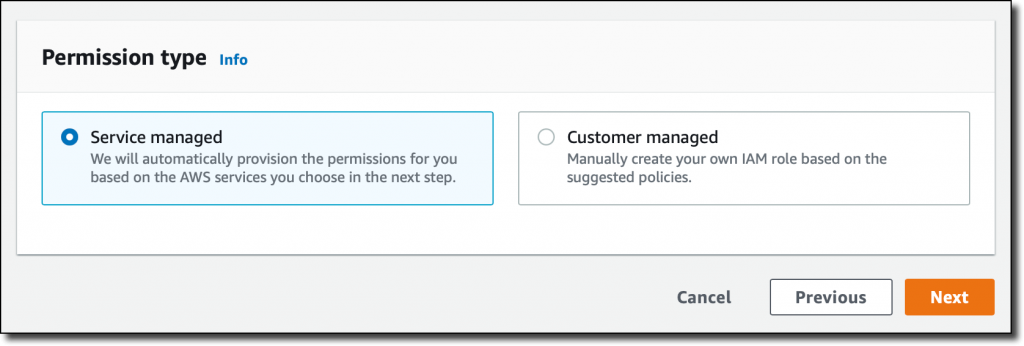

然后,我选择服务托管权限类型。这样,Amazon Managed Grafana 会自动预置必要的 IAM 权限,以便访问我在下一步中要选择的 AWS 服务。

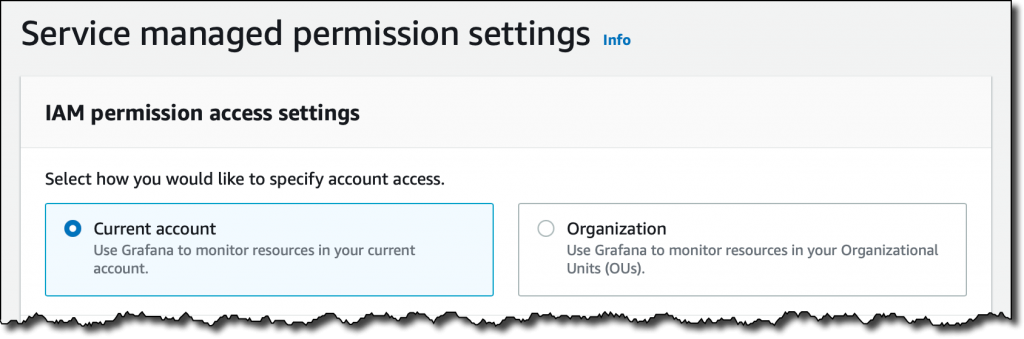

在服务托管权限设置中,我选择监控我当前 AWS 账户中的资源。如果您使用 AWS Organizations 来集中管理您的 AWS 环境,您可以使用 Grafana 来监控您组织单位 (OU) 中的资源。

我可以选择我计划使用的 AWS 数据源。此配置将创建一个 AWS Identity and Access Management (IAM) 角色,使 Amazon Managed Grafana 能够访问我账户中的这些资源。稍后,在 Grafana 控制台中,我可以将选定的服务设置为数据源。现在,我选择 Amazon CloudWatch,以便我可以在 Grafana 控制面板中快速可视化 CloudWatch 指标。

在此,我还配置了将 Amazon Managed Service for Prometheus (AMP) 作为数据源的权限,并为我的应用程序提供完全托管的监控解决方案。例如,我可以使用 AWS Distro for OpenTelemetry 或 Prometheus 服务器作为收集代理,从 Amazon Elastic Kubernetes Service (EKS) 和 Amazon Elastic Container Service (Amazon ECS) 环境中收集 Prometheus 指标。

在此步骤中,我还选择 Amazon Simple Notification Service (SNS) 作为通知渠道。与之前的数据源类似,此选项允许 Amazon Managed Grafana 访问 SNS,但不会设置通知渠道。我可以稍后在 Grafana 控制台中执行此操作。具体而言,此设置会将 SNS 发布权限以 grafana 开头的主题添加到 Amazon Managed Grafana 控制台所创建的 IAM 角色中。如果您希望对 SNS 或任何数据源的权限进行更严格的控制,您可以在 IAM 控制台中编辑角色或对您的工作区使用客户托管权限。

最后,我查看一下所有选项并创建工作区。

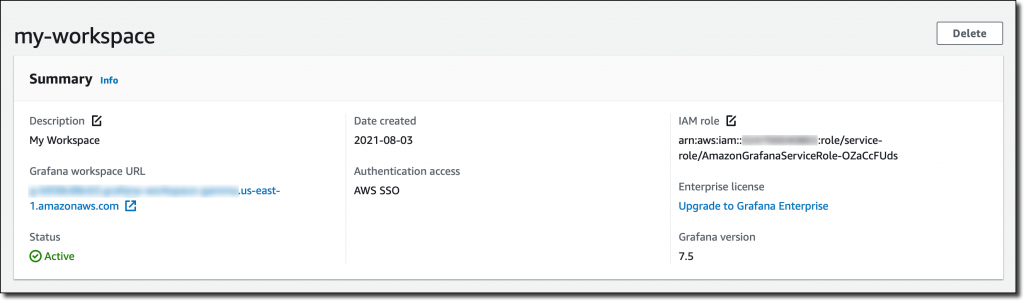

几分钟后,工作区准备就绪,我找到了可用于访问 Grafana 控制台的工作区 URL。

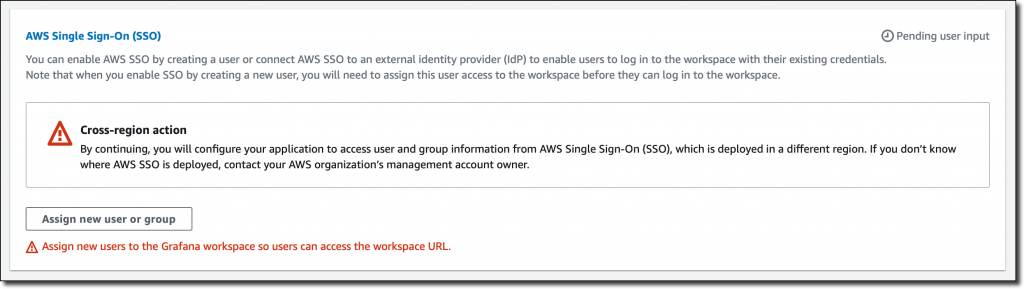

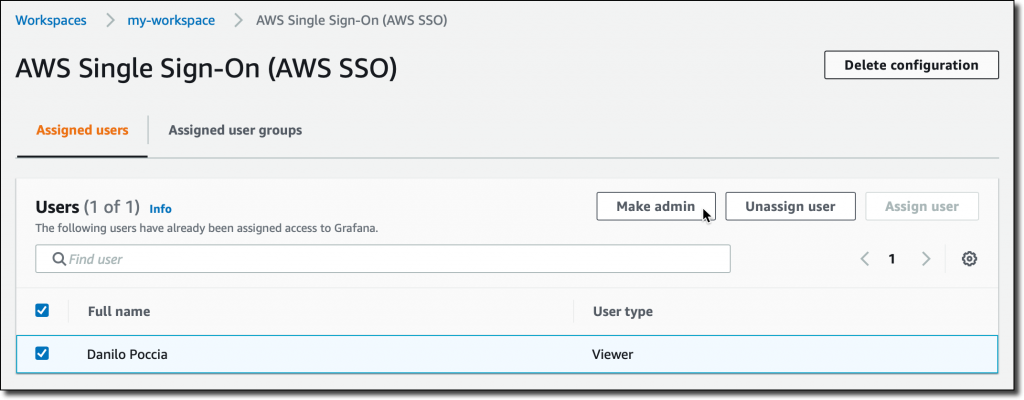

我需要至少为 Grafana 工作区分配一个用户或组才能访问工作区 URL。我选择分配新用户或组,然后选择我的一个 AWS SSO 用户。

默认情况下,该用户被分配了查看者用户类型,对工作区具有“仅查看”权限。要授予此用户创建和管理仪表板和警报的权限,我选择该用户,然后选择设为管理员。

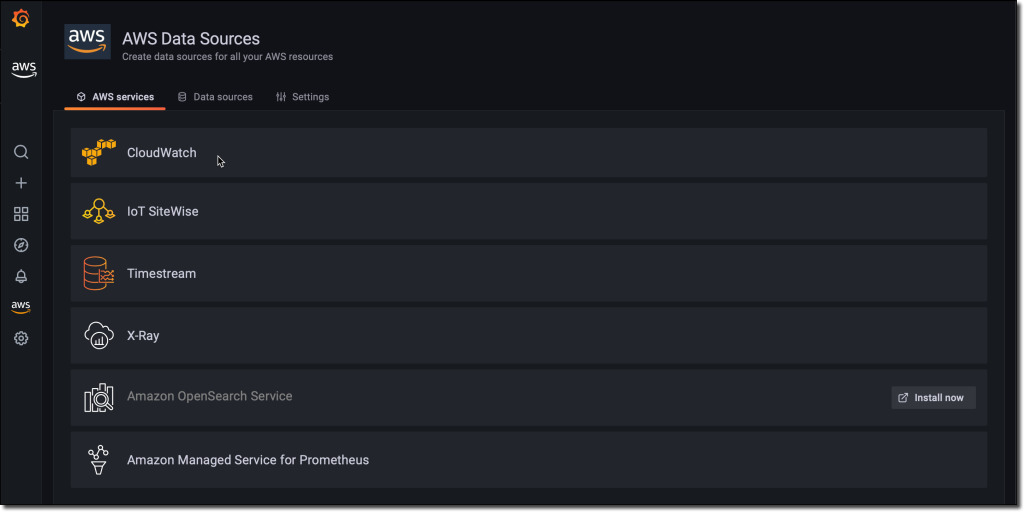

回到工作区摘要,我按照工作区 URL 并使用我的 AWS SSO 用户凭证进行登录。我现在使用的是开源版的 Grafana。如果您是一名 Grafana 用户,那么您肯定对一切都很熟悉了。就我的第一个配置,我将专注于 AWS 数据源,因此我选择左侧竖条上的 AWS 徽标。

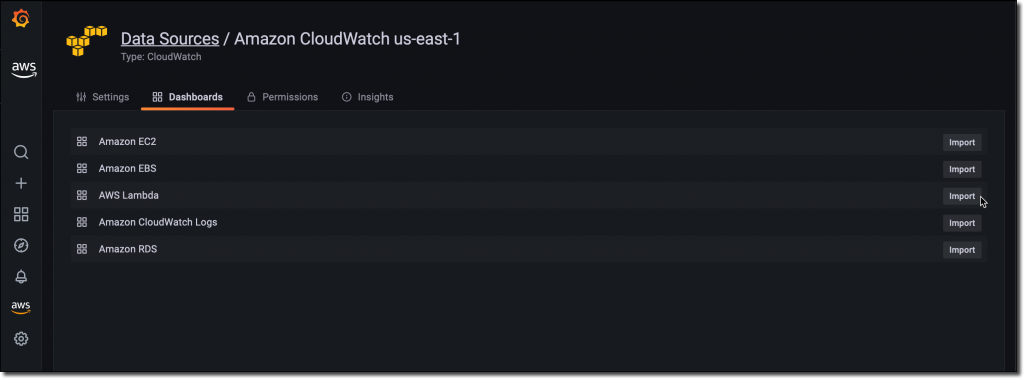

在此,我选择 CloudWatch。权限已经设置,因为我之前在服务托管权限设置中选择了 CloudWatch。我选择默认的 AWS 区域并添加数据源。我选择 CloudWatch 数据源,然后在控制面板选项卡上,我找到了一些 AWS 服务的控制面板,例如 Amazon Elastic Compute Cloud (Amazon EC2)、Amazon Elastic Block Store (EBS)、AWS Lambda、Amazon Relational Database Service (RDS) 和 CloudWatch LogsLogs。

我导入 AWS Lambda 控制面板。我现在可以使用 Grafana 来监控我账户中 Lambda 函数的调用、错误和限制。这边就没有屏幕截图了,因为我在这个区域没有什么有趣的数据。

使用 SAML 身份验证

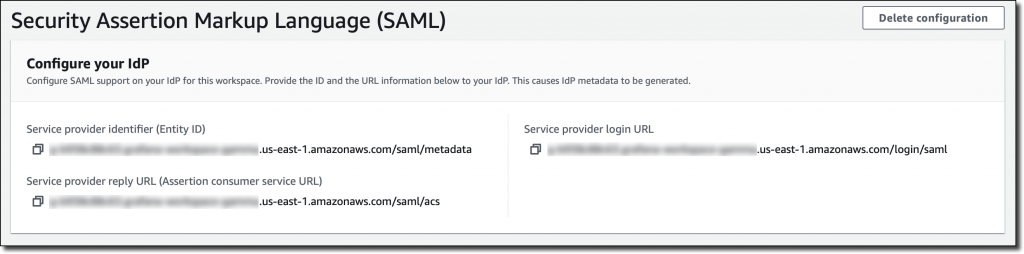

如果我没有启用 AWS SSO,我可以在创建工作区时选择 SAML 身份验证选项,并使用外部身份提供商 (IdP) 对 Amazon Managed Grafana 工作区的用户进行身份验证。对于现有工作区,我可以在工作区摘要中选择设置 SAML 配置。

首先,我必须向我的 IdP 提供工作区 ID 和 URL 信息,以便生成用于配置此工作区的 IdP 元数据。

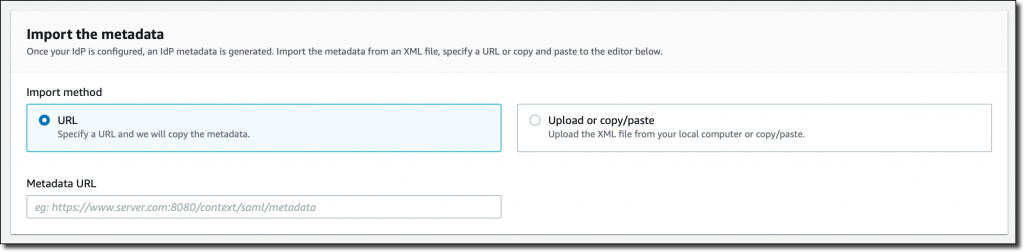

配置 IdP 后,我通过指定 URL 或复制并粘贴到编辑器来导入 IdP 元数据。

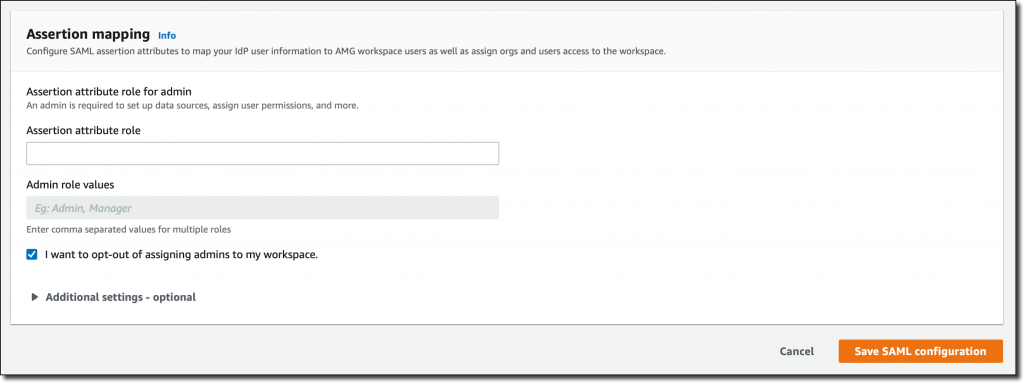

最后,我可以将 IdP 中的用户权限映射到 Grafana 用户权限,诸如指定哪些用户将在我的 Amazon Managed Grafana 工作区中拥有“管理员”、“编辑者”和“查看者”权限。

可用性和定价

Amazon Managed Grafana 现已在 10 个 AWS 区域推出:美国东部(弗吉尼亚北部)、美国东部(俄亥俄)、美国西部(俄勒冈)、欧洲(爱尔兰)、欧洲(法兰克福)、欧洲(伦敦)、亚太地区(新加坡)、亚太地区(东京)、亚太地区(悉尼)和亚太地区(首尔)。有关更多信息,请参阅 AWS 区域服务列表。

使用 Amazon Managed Grafana,您每月只需为每个工作区中的活跃用户付费。用于发布控制面板的 Grafana API 密钥,每月按每个工作区的 API 用户许可证计费。您可以升级到企业版 Grafana,以便直接从 Grafana Labs 获取企业版插件、支持和按需培训。有关更多信息,请参阅 Amazon Managed Grafana 定价页面。

欲了解更多信息,您可以参加将于 9 月 9 日星期四上午 9:00 PDT / 12:00 pm EDT / 6:00 pm CEST 举行的网络研讨会。

立即开始使用 Amazon Managed Grafana,以便可视化和分析任何规模的运营数据。

— Danilo